Wichtig: Mit Installationsdateien des für WordPress Umzüge bekannten Plug-ins Duplicator werden aktuell viele WordPress-Projekte gehackt. Oft werden bei diesen Hacks einfach identifizierbare Backdoors in vielen Unterverzeichnissen und im Root-Verzeichnis platziert. Geändert wird außerdem häufig die Konfigurationsdatei wp-config.php von WordPress, wo base64_decode verschlüsselte Anweisungen für Upload-Skripte platziert werden. z.B.

file_put_contents(„wp-upload-class.php“, base64_decode(‚PD9waHANCmVjaG8gIlRo..==‘)); /*‘);

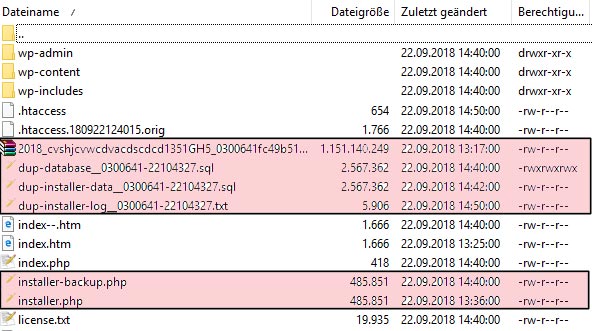

Gefährdet sind die WordPress-Projekte, wo sich die generierten Backup- und Duplicator-Dateien noch im Root-Verzeichnis befinden und nach der erfolgreichen Installation nicht gelöscht wurden.

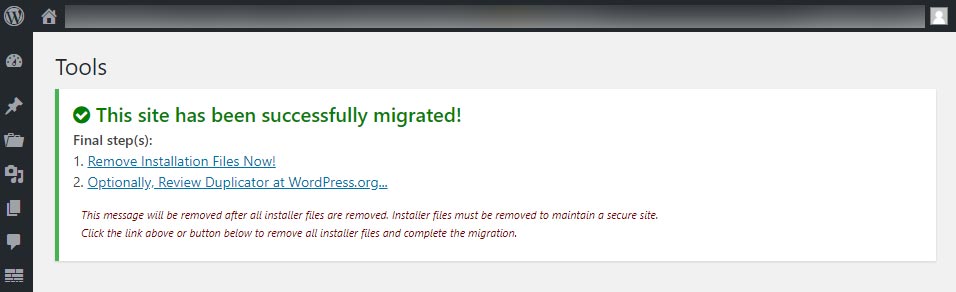

Das Plug-in Duplicator bietet das Löschen der Installationsdateien nach einem erfolgreichen Umzug direkt im Dashboard mit einem Mausklick auf ein Textlink an.

Die erfolgreiche Bereinigung der Installation gelingt in der Regel, sollte jedoch immer zusätzlich über ein FTP- oder ein SSH-Programm kontrolliert werden. Direkt betroffene Dateien sind diese:

- installer.php

- installer-backup.php

Wir empfehlen auch die übrigen Duplicator-Dateien aus dem Root-Verzeichnis vom WordPress-Projekt zu entfernen. Neben dem ZIP-Archiv mit allen Dateien von WordPress sind dies in der Regel *.sql und Logdateien. Generell sollten nicht mehr benötigte Plug-ins und Themes immer deaktiviert und gelöscht werden. Die Sicherheitslücke wurde ab der Version 1.2.42 für neu generierte Dateien geschlossen, bestehende Duplicator-Dateien im Hauptverzeichnis sollten jedoch immer nach Abschluss entfernt werden. Ein informativer Artikel warum Besitzer-Rechte von Dateien und Verzeichnissen wichtig sind und die meisten Hacks verhindern können: https://binary-butterfly.de/artikel/dateirechte-warum-eigentlich/

Quelle: https://wpvulndb.com/vulnerabilities/9123

Wurde ein Projekt bereits über diese Sicherheitslücke gehackt, ist es nicht ausreichend nur die betroffenen Dateien zu löschen! Eine umfangreiche Analyse und Bereinigung der Dateien, Datenbank und Serverlogs sind dringend erforderlich. Zugangsdaten der Benutzer, FTP- und Datenbank- Zugänge sollten geändert werden. Falls ein SMTP-Plugin eingebunden ist oder die Datenübertragung an externe Cloud-Dienste, Marketplaces in WordPress verwendet wurden, sollten auch dessen Zugangsdaten geändert werden.

English

English